-

vicky67.

Come recuperare files personali criptati da un virus

Di solito i nostri documenti personali vengono criptati con delle chiavi non facilmente individuabili da software che si trovano in rete.Pertanto se la guida in basso non vi aiuta e se avete bisogno di recuperare i vostri documenti lo potete fare sul sito di dr.web.

E' uno dei pochi che riesce a decifrare la chiave di decriptazione.

Solo che dalla fine di Novembre è cambiata la loro politica,mentre prima bastava acquistare un loro prodotto a pochi euro per ricevere la chiave di decriptazione tramite l'invio di alcuni vostri files,adesso per poter ricevere la loro assistenza si deve aver installato il loro antivirus prima dell'infezione o acquistare un loro prodotto alla cifra di 150 euro.

https://news.drweb.com/show/?c=5&i=9713&lng=en

Controllate sempre gli aggiornamenti in basso perchè alcune varianti è possibile decodificarle.

Al momento è possibile decriptare TESLACRYPT(estensione dei files .vvv .ccc .abc .aaa .ecc .exx .ezz .zzz .abc)

Modi per tentare di recuperare i nostri file criptati dall'infezione:

1)Usando Shadow Copy

Le shadow copy sono delle copie dei nostri file qualora avessimo attivato il ripristino configurazione di sistema.

Di solito i ransom cancellano queste copie impedendoci di ripristinare i nostri files.Alcune volte la procedura di cancellazione del ransom non funziona,quindi diamo sempre un'occhiata alle copie shadow se presenti.

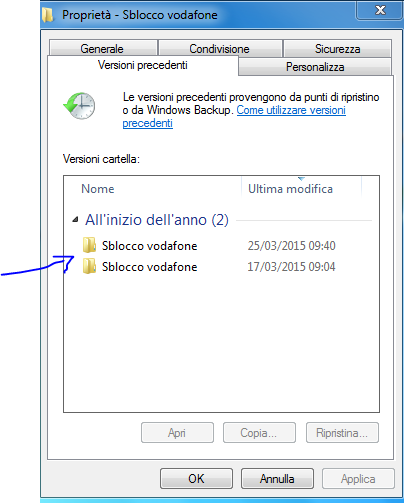

Per accedervi cliccare con il pulsante destro del mouse su una cartella-proprietà-versioni precedenti e ripristinare l'ultima versione disponibile

2)Ripristino dei file usando dropbox (solo per chi ha condiviso i file sul sito web di dropbox)

Qui www.dropbox.com/it/help/11 trovi una guida su come fare

3)Utilizzando dei tools appositi in base al tipo di ransom

4)Utilizzando software di recupero file cancellati,tipo Recuva od altri.

NEWS AGGIORNAMENTO GENNAIO 2016

Ransom TESLACRYPT(estensione dei files .xxx .ttt .micro)

Al momento non è possibile una soluzione per la decriptazione dei files

AGGIORNAMENTO DICEMBRE 2015

Ransom TESLACRYPT(estensione dei file .vvv .ccc .abc .aaa .ecc .exx .ezz .zzz )

E' possibile decriptare questa nuova variante del ransom che rinomina i file in .VVV etc.

Chi è stato infettato e ha ritrovato i propri files con l'estensione sopra indicata puo' seguire questa procedura di decriptazione #entry585757308

Aggiornamento Dicembre 2015

Chi è stato infettato in questo periodo legga questo articolo per controllare se la variante è la stessa in quanto c'è possibilità di recupero files

Aggiornamento Maggio 2015)

Per chi è stato infettato nel mese di Maggio 2015 dal Cryptolocker PClock c'è la possibililità di recuperare i files.

Per i periodi successivi il ransom potrebbe essere di variante diversa e quindi difficoltoso recuperare i files.

Ultimamente alcuni helper di bleepingcomputer hanno trovato il modo di decriptare I files della nuova variante del Cryptolooker PClock anche se le varianti sono in evoluzione.

Prima di eseguire qualsiasi operazione, anche di rimozione del virus, accertarsi di quale variante si tratti controllando l'immagine che vi appare a schermo sul desktop.(Se non sapete individuarla postare uno screen shot dell'immagine in questa discussione riportando anche se i file hanno l'estensione rinominata e quale).

Quando PClock cripta i file crea un documento di testo localizzato in %UserProfile%\enc_files.txt (C:\utenti\tuo nome utente) che contiene la lista dei file criptati.Controllare se è presentre tale file.

Il malware è localizzato in %AppData%\WinCL\WinCL.exe (C:\Users\tuo nome utente\AppData\Roaming\wincl\wincl.exe)

e cancella le Shadow Volume Copies per impedire di recuperare i file da un backup,anche se l'infezione muta e l'eseguibile puo' trovarsi in altre directory.

Il tool per decriptare i file è a questo indirizzo http://emsi.at/DecryptPClock2

Per decriptare i files scarica Emsisoft Decryptor e salvalo sul desktop.Una volta scaricato fai doppio click sul file,il programma automaticamente importerà la lista da %UserProfile%\enc_files.txt list.Premere quindi il pulsante DECRYPT.

Il programma comincerà a lavorare.Al termine creerà una copia del file originale criptato rinominato a *.decbak mentre creerà un nuovo file decriptato nella stessa cartella.

Se durante l'esecuzione del tool appare il messaggio che indica che il tool non è riuscito a trovare la chiave sul tuo sistema è per diversi motivi:

1)La variante che ha infettato il tuo pc non è supportata dal decrypter

2)Te o alcuni programmi per la sicurezza hanno eliminato i file dell'infezione

Queste sono le percentuali di successo del tool:

I Files criptati della variante 1 possono essere ripristinati in tutti i casi

I Files criptati della variante 2 possono essere ripristinati nel 95% dei casi

I Files criptati della variante 3 possono essere ripristinati nel 95% dei casi

I Files criptati della variante 4 possono essere ripristinati nell'1% dei casi

I Files criptati della variante 5 possono essere ripristinati nel 95% dei casi

I Files criptati della variante 5 possono essere ripristinati nel 95% dei casi

I Files criptati della variante 5 possono essere ripristinati nel 95% dei casi

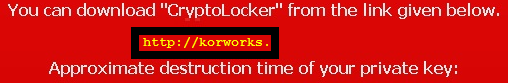

Se nell'immagine vediamo un url che inizia con "http://invisioncorp." siamo stati infettati dalla variante 1 o 2.

Se nell'immagine vediamo un url che inizia con "http://korworks." siamo stati infettati dalla variante 3(se contiene "wl/" alla fine dell'URL)5(se contiene "wl2/" alla fine dell'URL)6(se contiene "wl3/" alla fine dell'URL)7(se contiene "wl4/" alla fine dell'URL)

Se nell'immagine vediamo un url che inizia con "http://vgresgrweu5vpucb." siamo stati infettati dalla variante 4.

Dato che l'infezione è in continua evoluzione le immagini postate potrebbero essere differenti nel vostro caso.

In seguito se tutto si è svolto correttamente puoi cancellare i file con estensione .decbak creando un file di testo copiandoci dentro il seguente codice:HTMLecho off

del /A/F/S c:\*.decbak

Salvare il file facendo salva con nome e scrivendo in

"nome file": un nome a vostra scelta:esempio: delete.bat

"salva come": inserire "tutti i file"

IMPORTANTE:Una volta decriptati i files sarà necessario eliminare il virus.Postare il problema in questa discussione allegando un log di Farbar recovery Scan Tool come descritto quiALTRE VARIANTI DI RANSOM

CRYPTOWALL

www.bleepingcomputer.com/virus-remo...are-information

Bassa possibilità di recupero files

CRYPTORBIT

www.bleepingcomputer.com/virus-remo...are-information

possibilità di recupero files

COINVAULT

www.bleepingcomputer.com/virus-remo...are-information

bassa possibilità di recupero files

CTB-LOCKER

www.bleepingcomputer.com/virus-remo...are-information

bassa possibilità di recupero files

CRYPTOLOCKER

www.bleepingcomputer.com/virus-remo...are-information

bassa possibilità di recupero files

PCLOCK-CRYPTOLOOKER

www.bleepingcomputer.com/forums/t/5...are-discovered/

Alta possibilità di recupero files.

Edited by vicky67 - 28/1/2016, 10:56.

(GUIDA)Come recuperare files personali criptati da un virus |