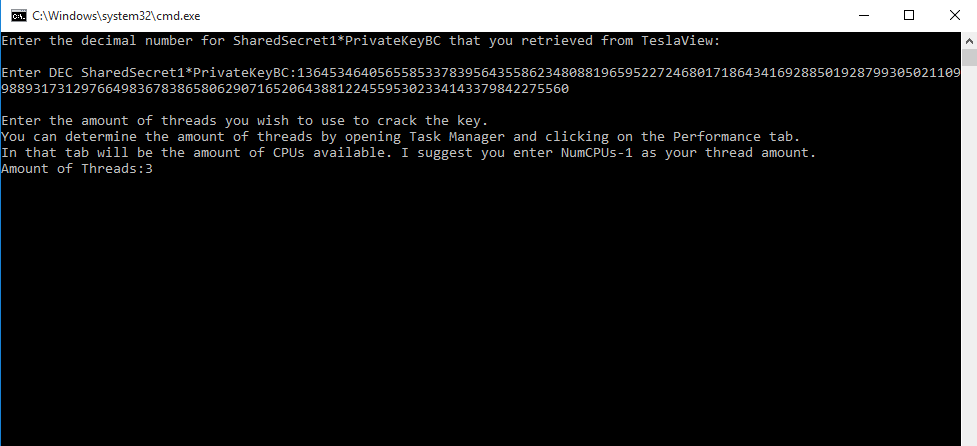

Ransom TESLACRYPT(estensione dei file .vvv .ecc .exx .ezz .ccc .xyz .zzz .aaa .abc )

E' possibile decriptare questa nuova variante del ransom che rinomina i files in .VVV etc.

Chi è stato infettato e ha ritrovato i propri files con l'estensione sopra indicata puo' seguire questa procedura di decriptazione.

GUIDA ALLA FATTORIZZAZIONE

PUNTO 1

Scaricare Tesladecoder e yafu

TESLADECODER di BloodDolly

YAFU

(Decomprimete le cartelle sul desktop o su altra posizone del vostro Hard Disk)

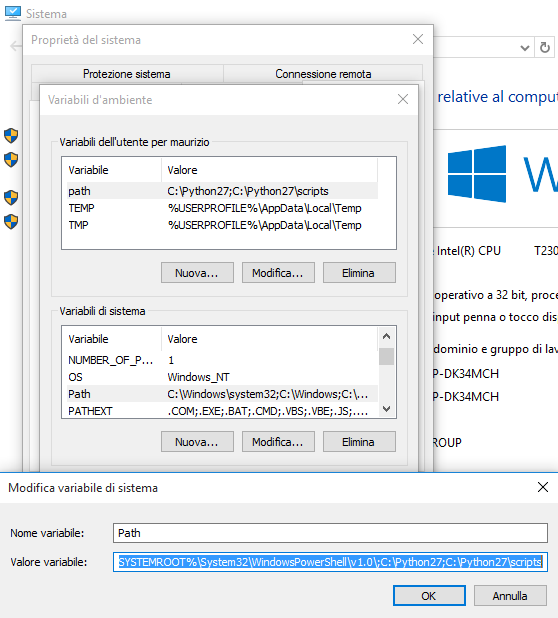

PUNTO 2

Aprite la cartella TESLADECODER e avviate TeslaViewer.exe

Cliccate su BROWSE e caricate un file criptato che avete sul Pc

Il programma si aprirà con una serie di chiavi.

Quelle che interessano a noi sono:

SharedSecret1*PrivateKeyBC

PublickeyBC

Cliccate sul pulsante Create work.txt per salvare il tutto su un file di testo all'interno della cartella TESLADECODER

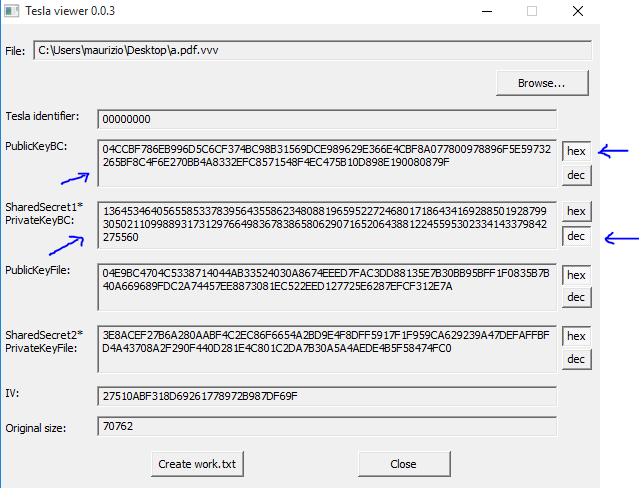

PUNTO 3

Aprite la cartella YAFU e cliccate sul file tuneX64.bat (per sistemi a 64 bit) o tuneX86.bat (per sistemi a 32 bit)

Serve all'ottimizzazione di Yafu sul vostro pc

Terminato questo processo cliccare su factorX86.bat o factorX64.bat

Incollate la chiave SharedSecret1*PrivateKeyBC(potete anche usare SharedSecret2* che è una chiave parziale ma la fattorizzazione è molto più veloce) in formato decimale(DEC e non HEX) sul prompt dei comandi.

Poi vi verrà chiesto di inserire il numero dei processori di cui dispone il pc.Inserite il numero togliendone 1.

(Esempio:se avete un i 7 con 7 processori inserite 6 se avete 4 processori inserite 3 ecc.)

Cliccate INVIO per avviare la fattorizzazione(il tempo di fattorizzazione dipende dalla chiave più o meno complessa e dal pc piu' o meno performante)

Al termine verranno rilasciati i FACTORS che dovrete salvare in un file di testo.

(per salvare questi factors cliccate in alto a sinistra del prompt dei comandi-cliccate su modifica-seleziona tutto-di nuovo su modifica-copia.Aprite un file di testo e incollate il risultato.Salvate il file.)

PUNTO 4

Aprite la cartella TESLADECODER e avviamo il file TeslaRefactor.exe

Nel box bianco dove appare scritto <put decimal factors here> copiamo i factors trovati

Nel box Public Key (hex) copiare la chiave PublickeyBC che troverete nel file works.txt presente nella cartella TESLADECODER.

(il formato è quello esadecimale(hex)

Cliccate quindi su Find Private Key.

PUNTO 5

A questo punto aprite tesladecoder.exe all'interno della cartella TESLADECODER

Cliccate su SET KEY

copiate la chiave dove è scritto KEY

In basso settate l'estensione del file criptato,quindi cliccate su DECRYPT FOLDER(una delle cartelle che contiene i file)

Se tutto ha funzionato potete farlo su l'intero HD cliccando su DECRYPT ALL

ALTERNATIVA A YAFU

A volte puo' capitare che YAFU vada in crash.

Per la fattorizzazione potete quindi usate quest'altro programma: MSIEVE

Scarica msieve da qui www.malekal.com/download/msieve.zip e lo decomprimi in C

Poi apri il prompt dei comandi e digiti

cd C:\msieve\bin e dai invio

Poi scrivere:

msieve -v -e 0x1A0DB4D5DDECF8C34DFB1890AFFD4C5B5371764613AAC0B077B167786DC21CA881A71AAF9ECF1DC12263FC5CDED8C7BC18FFE572AE18546671CA2EB68E6418E8 (in rosso la tua chiave)

Edited by vicky67 - 29/2/2016, 09:17

.